Cuatro días antes de la Navidad de 2022, Michael James Pratt, un neozelandés acusado de dirigir la red de tráfico sexual más grande de la historia de EEUU, con al menos 400 víctimas, fue inmovilizado y detenido en un hotel en Madrid por la Policía Nacional.

Mientras espera su juicio en una cárcel del sur de California, enfrentándose a una posible cadena perpetua, poco se ha revelado sobre cómo la policía le localizó tras años huido. No obstante, el vídeo de su detención, publicado en Twitter por la Policía Nacional, muestra los elementos de su perdición: cuatro pendrives de color bronce donde guardaba las contraseñas de sus criptomonederos.

Policía Nacional de España

Las cuatro piezas de hardware contenían las contraseñas de 500.000 dólares en bitcoin que, según los fiscales federales, ganó durante la década en la que dirigió la conocida red de tráfico GirlsDoPorn.

Esta es la historia de Michael Pratt y de cómo un equipo de detectives siguió un rastro que comenzó con estos discos duros de bolsillo y terminó en el suelo de aquella habitación de hotel.

Pero también es una historia de justicia. El mes pasado, los fiscales federales declararon que entre el dinero ganado por la red de trata que se pretende recuperar se encuentran esos bitcoins protegidos por esos cuatro discos duros. Ese dinero se devolvería a las víctimas de dicha red.

«Si hay un héroe, sin duda son ellas; no soy yo», indica a Business Insider Charles DeBarber, un analista de ciberinteligencia que pasó ocho años persiguiendo a Pratt, en referencia a las víctimas de GirlsDoPorn.

Fraude, coacción, amenazas

La red de tráfico sexual GirlsDoPorn se desarrolló entre 2007 y 2019, y funcionaba de la siguiente forma, según los fiscales federales y el testimonio de las víctimas:

Estudiantes universitarias sin dinero se veían arrastradas a la red al responder a falsos anuncios de modelaje en Craigslist. «Chicas adolescentes y guapas pueden ganar hasta 5.000 dólares en un día», rezaba uno de los anuncios, sobre fotos de jóvenes modelos sonrientes en bañador y ropa deportiva. Una serie de correos electrónicos amistosos de «[email protected]» acababan revelando que el trabajo era para una sesión de cine «para adultos».

Cuando una posible víctima se mostraba reticente, «Jonathan», un nombre ficticio, le hacía una serie de falsas promesas. El trabajo se pagaba con 5.000 dólares en efectivo (casi 4.600 euros) por adelantado para un rodaje de 30 minutos con «un atractivo actor masculino». El vídeo, les aseguraban, sería solo en DVD, para uso exclusivo de coleccionistas privados de Australia. Nunca se publicaría en internet ni lo vería nadie conocido.

Si alguna dudaba, le ofrecían más dinero y más garantías falsas. «Jonathan» le enviaba los números de teléfono de «exmodelos» a las que se pagaba para que dijeran cualquier cosa con tal de atraer a la víctima. «No, no, no, ¡el trabajo está muy bien!», le escribió a una víctima una exmodelo ficticia llamada «Kailyn».

FBI

El rodaje del vídeo

Una vez que la víctima aceptaba rodar un vídeo, «Jonathan» (los fiscales creen que varios miembros de la banda se alternaban utilizando este nombre) le enviaba inmediatamente un billete de avión de ida. La mujer captada volaba sola a San Diego antes de que pudiera cambiar de opinión.

Las víctimas recuerdan que las recogían en el aeropuerto y las llevaban con chófer a un hotel de lujo. A una de ellas le pareció extraño que los seguros para niños (para que no se abriese la puerta desde dentro) estuvieran activados durante el trayecto. En el hotel, estas jóvenes, apenas salidas del instituto, sufrieron las primeras horas de lo que sería una pesadilla de una década.

De las al menos 400 mujeres que grabaron vídeos de GirlsDoPorn, más de 100 han contado sus historias en causas civiles y penales. Algunas describen haber sido violadas en sus habitaciones de hotel por el actor antes de que empezara el rodaje. Una «prueba de dirección», según les dijeron.

DOJ

Las mentiras de «Jonathan» salían rápidamente a la luz. La paga prometida se reducía en miles de dólares por pequeñas imperfecciones en su aspecto. Y en lugar de rodajes de 30 minutos, las mujeres se veían obligadas a filmar durante seis o más horas, el tiempo necesario para conseguir cinco minutos ininterrumpidos de cada una de las cinco posturas sexuales.

Un equipo pesado bloqueaba la puerta de la habitación del hotel, atrapándolas dentro con hombres que les advertían de que, si no terminaban el rodaje, las demandarían por incumplimiento de contrato y las dejarían sin billete de vuelta a casa. Las víctimas describen violentos calvarios que las dejaron sangrando, vomitando y sollozando. Su angustia se eliminaba del vídeo final, aunque el montaje no era bueno y en ocasiones podía apreciarse que estaban sufriendo.

«Ahora se me conoce en internet como la chica con marcas de lágrimas en el maquillaje», declaró en marzo una víctima que había sido filmada a los 18 años. Declaró durante la lectura de una sentencia contra otro de los implicados, el webmaster y cámara de GirlsDoPorn, Matthew Isaac Wolfe, que cumple una condena de 14 años en una prisión federal por tráfico sexual.

«Deja de quejarte, zorrita», cuenta otra víctima que le gritó otro implicado, un «actor» porno, Rubén André García, mientras ella le suplicaba que se marchara. García está cumpliendo una condena de 20 años por tráfico sexual.

Policía Nacional de España

Un millón de visitas en pocos días

Meses después del rodaje, las producciones salían a la luz. Los vídeos se hicieron virales en tan solo dos días, ya que los 700.000 suscriptores del canal GirlsDoPorn de Pornhub hicieron click en vídeos de 5 minutos que luego llevaban tráfico al sitio de Pratt, donde 100.000 suscriptores pagaban 30 dólares al mes (27 euros) para poder ver los vídeos completos.

Los fiscales afirman que Pratt aumentaba el tráfico reenviando el enlace del vídeo de cada víctima a su instituto, trabajo, familia y contactos. Las víctimas intentaron suicidarse tras verse despedidas de sus trabajos, acosadas en su entorno estudiantil y rechazadas por sus seres queridos.

«Antes de que me diera cuenta, mi vídeo tenía millones de visitas, y todos mis amigos, familiares, conocidos y parientes lejanos lo sabían», cuenta una de las víctimas. Los fiscales afirman que Pratt también subió datos de las solicitudes originales de a Begin Modeling de las víctimas (nombres, correos electrónicos, direcciones de familiares e incluso su altura, peso y color favorito) a webs que controlaba y que estaban dirigidos a los llamados trolls del porno.

Los trolls de internet aumentaban aún más el tráfico y atacaban a las vícitmas «sin piedad», como describió una de ellas.

«Mi madre salía de la iglesia y volvía a su coche para encontrar en una de las lunas notas llamándome puta, zorra, prostituta», testificó otra víctima en la sentencia que ya se leyó contra Wolfe. Incluso ahora, mucho después de la desaparición en 2019 de la web GirlsDoPorn y de su canal en Pornhub, los vídeos siguen siendo accesibles. Las víctimas afirman que siguen apareciendo en la red cuando buscan sus nombres en Google.

«Diez años después, sigo recibiendo mensajes de texto de acosadores. Ayer por la tarde recibí uno mientras amamantaba a mi recién nacido», dijo una de ellas en marzo, durante la sentencia.

Desenmascarar a los traficantes

Mientras sus víctimas eran humilladas públicamente, quienes dirigían GirlsDoPorn permanecieron en el anonimato durante la mayor parte de los años en que operó la red.

Una maraña de números de teléfono falsos, direcciones y empresas ficticias impidió a cualquiera emprender acciones legales. Cuando el padre de una de las víctimas envió un correo electrónico a «[email protected]» no consiguió hablar con el tal Jonathan ni con nadie. Lo que recibió fue una carta de cese y desistimiento de un abogado con fotos desnudas de su hija adjuntas, según indicaron fiscales federales de California en la denuncia penal que ya se interpuso contra Pratt en 2019.

Aquí es donde irrumpió en escena un exanalista de ciberinteligencia del Ejército de Estados Unidos llamado Charles DeBarber.

A principios de 2016, DeBarber recibió una petición de ayuda de una víctima que quería saber: «¿Quién me ha hecho esto?». Usando datos disponibles públicamente (incluidos los registros de nombres de dominio de 2010 y los Papeles de Panamá) DeBarber desenmascaró a Pratt, García, Wolfe y a las sociedades vinculadas al caso. Todos fueron demandados ante un tribunal de San Diego (California, EEUU) ese mismo año.

«Se trata de una larga y extraña historia de crimen real que necesita un gráfico para explicarse», explica DeBarber.

«Pudimos encontrar a García a través de su página de Facebook, mediante una imagen inversa de un tatuaje que aparecía en su hombro en los vídeos», explicó a Business Insider. García era el actor que, según las víctimas, las insultaba llamándolas «zorras quejicas».

Un paseo hasta Tijuana

GirlsDoPorn recaudó unos 17 millones de dólares en suscripciones y acuerdos de contenidos, según los fiscales. Algo más de 15 millones de euros. «Hacía constantemente agujeros en las paredes y rompía monitores de ordenador», reconoció Wolfe sobre de Pratt en una de las vistas, en la que describió a su monstruoso jefe como un ser «maníaco» y «aterrador».

Pratt «ganaba millones de dólares y se paseaba en un Lamborghini, viviendo en una casa multimillonaria en Rancho, Santa Fe», continuó el abogado defensor de Wolfe, Jeremy Warren, en aquella sesión.

Después, en otoño de 2019, Pratt huyó de su vida de lujos, cruzando a Tijuana (México) a pie. Semanas después, un jurado federal en San Diego acusó a Wolfe, a García y al propio Pratt. Pratt seguía desaparecido meses después, cuando un juez estatal concedió 13 millones de dólares a las 22 víctimas de la demanda de 2016.

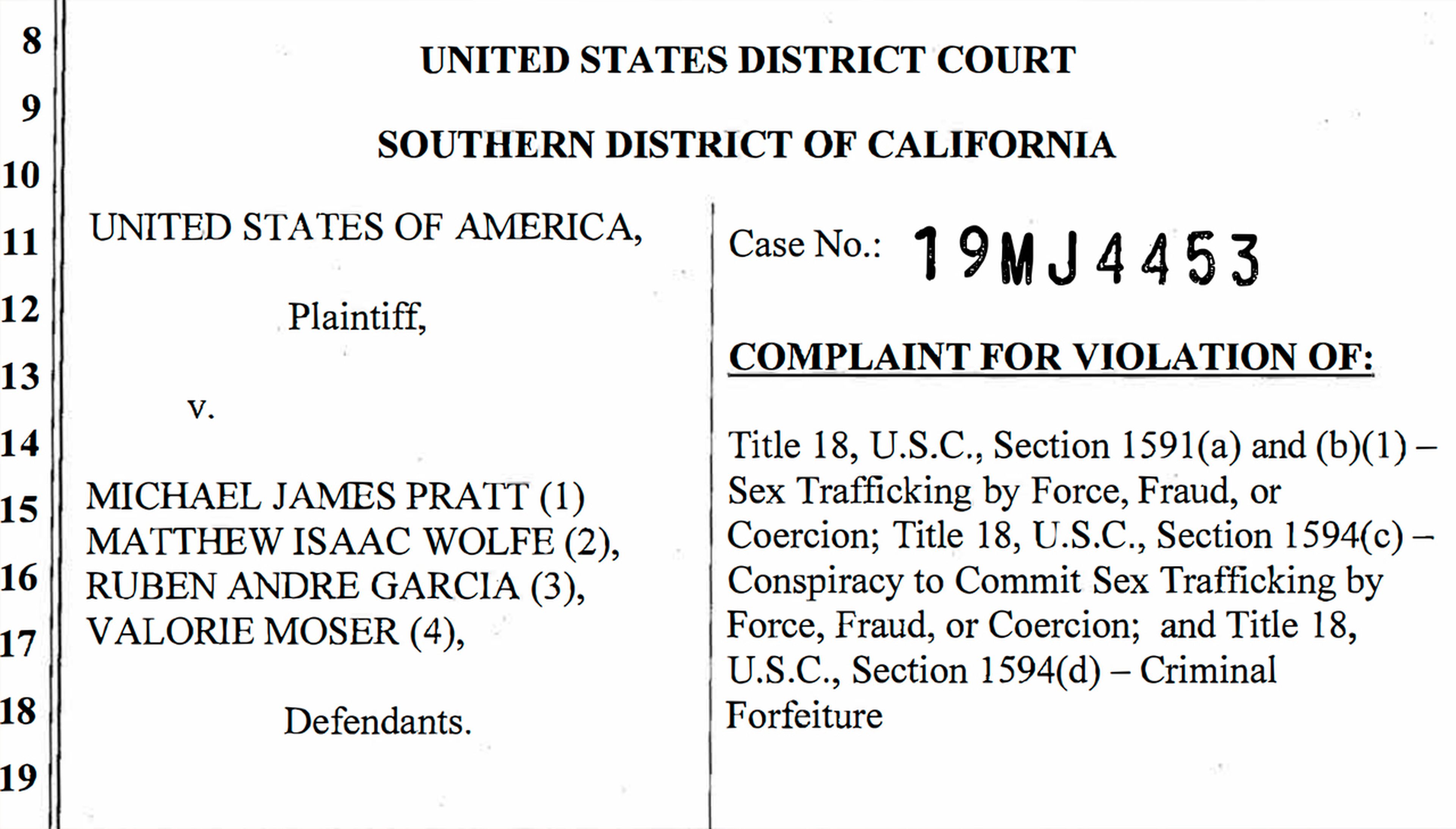

Al declararse culpables, Wolfe, García y otros tres empleados de GirlsDoPorn implicaron a Pratt como cerebro de la red. Ahora él se enfrenta a 19 cargos por delitos graves, entre ellos conspiración para cometer tráfico sexual por la fuerza, fraude y coacción.

DOJ

Encontrar a Michael Pratt

Pratt desapareció durante tres años. Los investigadores federales creen que cogió rápidamente un vuelo a su Nueva Zelanda natal, donde visitó a miembros de su familia. Después estuvo en Hong Kong intentando vender sin éxito GirlsDoPorn. Ya en los cargos que se presentaron contra él en 2019 se sabía que Pratt estaba en algún lugar de Europa. «No tenía ningún documento falso en ese momento. Se identificaba como Michael Pratt», dijo DeBarber a Business Insider.

Pero Pratt comenzó a usar un alias y el rastro se enfrió, excepto por una pista clave.

En el verano de 2020, el mundo de las criptomonedas se vio sacudido por una importante filtración de datos. Ciberdelincuentes expusieron los nombres, direcciones y números de teléfono de más de 700.000 clientes de un fabricante tecnológico llamado Ledger.

Ledger fabrica «monederos» de criptomonedas, pequeños dispositivos USB o bluetooth que parecen pequeñas memorias USB metálicas. Almacenan y protegen de forma segura las largas contraseñas digitales que los propietarios de criptomonedas necesitan para acceder a su dinero y moverlo.

Marlene Awaad/Getty Images

Pratt, según descubrió DeBarber, era uno de los clientes de Ledger cuyos datos fueron hackeados.

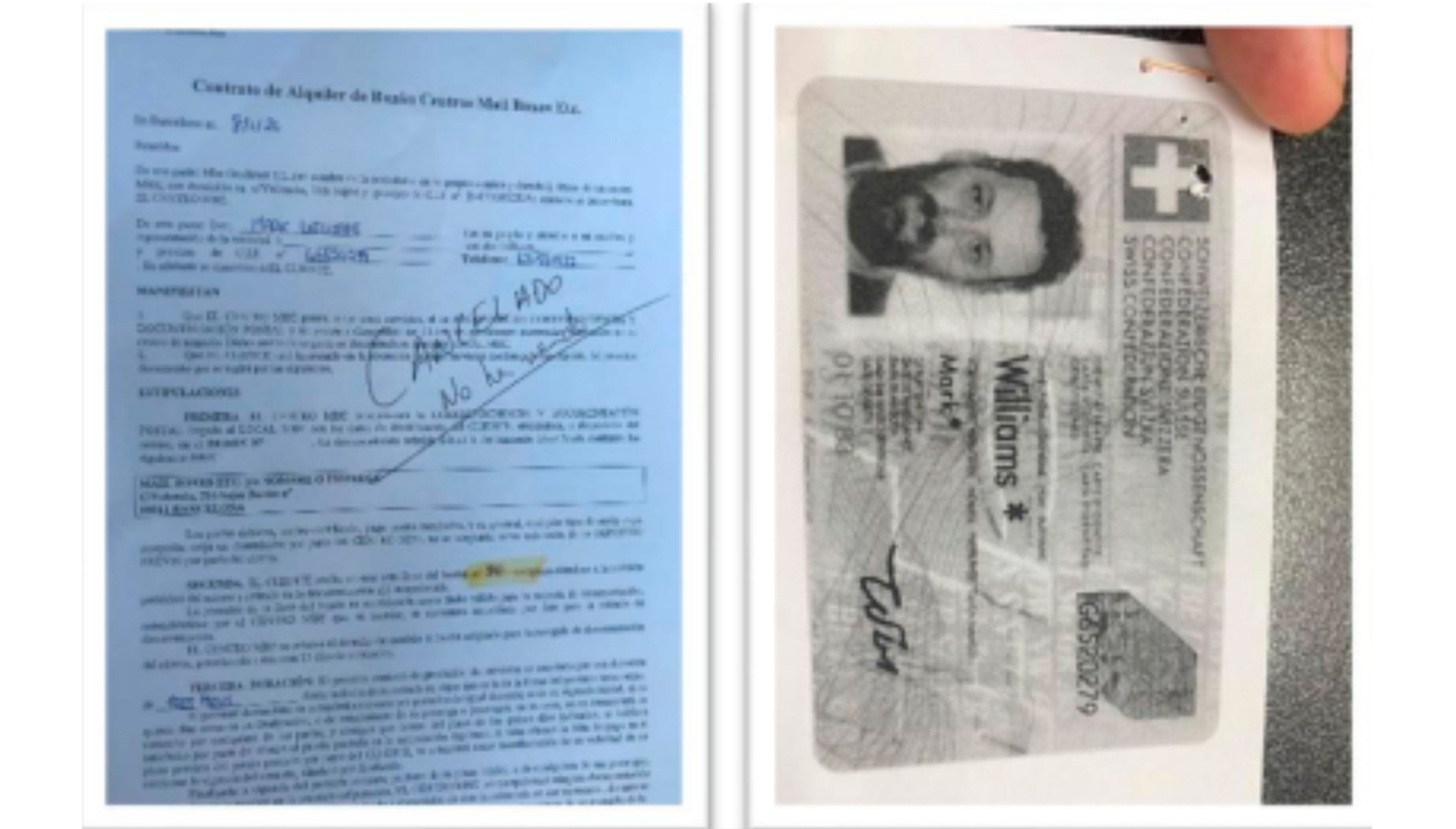

La filtración descubrió que Pratt había utilizado su nombre real para enviar poco antes de que se le presentaran cargos un monedero de Ledger a Barcelona, al Hotel W, en la icónica torre con forma de vela de la Ciudad Condal. En la primavera de 2020, Pratt utilizó el alias de «Mark Williams» para enviar otro monedero electrónico a un establecimiento de Mailboxes, Etc., una empresa de paquetería con locales también en Barcelona.

«Decidimos ir allí y probar a buscarlo», cuenta DeBarber.

El ciberespía y el abogado de las víctimas volaron a Barcelona en julio de 2022, un viaje que DeBarber describió a principios de este año en LinkedIn.

Tenían muy poco en lo que basarse al margen de esos dos lugares: el Hotel W y el local de Mailboxes Etc. También sabían que a Pratt le gustaba el hip hop y coleccionaba zapatillas Air Jordans de gran valor, basándose en lo que los investigadores federales habían descubierto en un registro al lujoso apartamento que Pratt tenía en San Diego.

Una vez sobre el terreno, la pareja contactó con Ben Owen, un experto en ciberseguridad residente en España que DeBarber había conocido cuando trabajaron juntos en 2017 en un programa de la cadena CBS, Hunted, en un formato en el que los participantes deben tratar de evitar ser capturados mientras especialistas en inteligencia tratan de descubrirlos. La pareja de Owen, la también experta en inteligencia Danni Brooke, y su hija, Amelia Brooke, se unieron a ellos.

Charles DeBarber

Owen localizó a una de las pocas personas en Barcelona que vendían Air Jordans caras. Se quedó blanco cuando le mostraron la foto de Pratt. Resultó que el vendedor había hablado hacía muy poco con él porque quería adquirir unas zapatillas originales de 1985 valoradas en 50.000 dólares.

Luego, el portero de una de las cinco discotecas en las que se pinchaba hip hop americano en Barcelona contó que había visto a Pratt allí unas semanas antes. Tanto el vendedor de zapatillas como el portero describieron al fugitivo de la misma manera.

«Dijeron que era corpulento y que llevaba ropa limpia pero que no se lavaba. Y dijeron que lleva una bolsa de Versace llena de dinero alrededor del cuello», cuenta DeBarber.

«Llevaba una vida bastante temeraria. ¿Quién va a un club con un bolso Versace lleno de dinero, exhibiéndolo por ahí? Obviamente no es un español, pero tampoco es el tipo de comportamiento que esperaría de un fugitivo con talento», reflexiona DeBarber.

Charles DeBarber

La mejor pista de todas

Pero la pista crucial que DeBarber y sus compañeros en la lucha contra el crimen descubrieron (y transmitieron al consulado de EEUU) provino de Mailboxes Etc.

Allí, un empleado muy servicial les mostró el documento de identidad suizo y el contrato que Pratt había utilizado para abrir su cuenta dos años antes. Pratt utilizaría ese documento de identidad falso (en el que aparecía su foto y el alias de Mark Williams) justo antes de Navidad, cuando se registró en un hotel madrileño.

Allí, en la recepción, la identificación de Pratt activó una alerta de la Interpol, enviando a las autoridades directamente a la puerta. Dentro del hotel estaban el ordenador portátil de Pratt, dos teléfonos móviles, una pila de billetes de 50 euros y cuatro de esas criptobilleteras de Ledger.

Charles DeBarber

Pratt fue finalmente extraditado de España en marzo de este año. Su próxima cita con la justicia será el 6 de septiembre, sesión en la que podría fijarse la fecha del juicio. Su abogado defensor no ha querido participar en este reportaje.

Actualmente, DeBarber dirige la empresa de ciberseguridad Phoenix AI, con sede en Baltimore, junto con Justine Li, víctima y demandante de GirlsDoPorn.

El vídeo de Li se grabó en 2007, cuando aún estaba en el instituto. Fue el «vídeo número uno» cuando se lanzó GirlsDoPorn en 2009. Ahora, su empresa crea soluciones tecnológicas para encontrar y eliminar materiales de abusos sexuales no consentidos en Internet.

«Estaré el día en el que se lea su condena y estaré sonriendo», reconoce DeBarber. «Estoy muy, muy contento por dónde [Pratt] está ahora mismo, igual que los demás», añade, refiriéndose a los otros acusados, Matthew Wolfe y el actor Reuben «Dre» García.

«Espero que pasen su tiempo en la cárcel preguntándose cómo las mujeres a las que pensaron que habían destruido fueron capaces de sobreponerse y acabar con ellos«, sentencia DeBarber.

Conoce cómo trabajamos en BusinessInsider.

Etiquetas: Acoso sexual, BI PRIME, Trending, Internet, Sexo

Comments